![]()

So nach und nach bringe ich viele meiner Smarthome Komponenten auf einen gemeinsamen Standard. Dabei habe ich mich entschieden, sämtliche Geräte über einen NodeRed Server zusammen zu führen. Auch das HomeMatic System kommuniziert mit NodeRed. Hier übergebe ich unter anderen auch die Messwerte des EVU-Zählers (bei mir ist ein Siemens IM350 Smartmeter verbaut) an die HomeMatic CCU. Dies geschieht wie schon einem früheren Beitrag erwähnt, über die LED-Impulsschnittstelle (1000 Impulse/kWh). Hierzu wird einfach ein Fototransistor über der LED am Zähler angebracht, der die Blinkimpulse der LED erkennt und in der Zählersensor-Sendeeinheit HM-ES-TX-WM in die Momentanleistung umrechnet und über die Zeit integriert und die Daten dann an die CCU weitersendet. Das funktioniert an sich ganz gut. Nur die Aktualisierungsrate (im Minutenbereich) ist mir zu lange. Auch scheint der Fototransistor immer wieder auf das Streulicht der benachbarten LED (diese zeigt die Blindleistung in 1000 Impulse/kvarh an) zu reagieren. So entstehen Abweichungen zwischen der Zählung über den HomeMatic Sensor und den direkt am Zähler abgelesenen Werten.

Das geht auf jeden Fall genauer. Wenn man sich den IM350 Smartmeter Zähler im Detail ansieht, bzw. das Manual durchliest, so stellt man schnell fest, dass er eine sog. „Kundenschnittstelle“ besitzt. Diese Kundenschnittstelle stellt einige Messdaten über eine galvanisch getrennte Datenleitung im Sekundentakt zur Verfügung. Dazu gehören unter anderen die momentane Wirkleistung in beiden Richtungen, sowie die Zählerstände von Wirk- und Blindleistung in Bezugs- und Einspeiserichtung. Also perfekte Ausgangbedingungen, um den HomeMatic Zählersensor durch eine eigene Konstruktion zu ersetzen. Nach ein wenig Internetrecherche habe ich schnell erkannt, dass ich nicht der Einzige bin, der sich mit genau dieser Thematik beschäftigt. Die Daten der Kundenschnittstelle purzeln nach Anforderung über eine Daten-Request Leitung mit einer Geschwindigkeit von 115kbaud heraus. Sie sind allerdings verschlüsselt, und nicht direkt lesbar. Um den 16 Byte langen Entschlüsselung Key zu erhalten, muss der Energieversorger konsultiert werden. Der Schlüssel ist an die Seriennummer des Smartmeters gebunden und für jedes Smartmeter individuell. Nach einigem Telefonieren mit meinen Kärntner Energieversorger wurde mir der Key-Code per Mail zugesandt. Im nächsten Schritt testete ich mit einem USB-UART Adapter an einem PC, ob bei korrekter Beschaltung der Schnittstelle auch wirklich Daten aus dem Zähler herauskommen. Dazu habe ich einen RJ11 Stecker auf ein geeignetes 6pol. Kabel gekrimpt und das offene Ende des Kabels entsprechend des Datenblattes des Zählers beschaltet. Dazu ist nicht besonders viel notwendig. Eine 5V Versorgung muss die Schnittstelle aktivieren, ebenso muss auch die Data Request Leitung an 5V geschaltet werden und schon stehen an der Data Out Leitung die Datenpakete an. Es funktioniert übrigens auch mit einer 3V3 Versorgung. Mit einem Terminalprogramm am PC (ich verwende meist putty oder hterm) kann man die verschlüsselten Daten visualisieren.

Das geht auf jeden Fall genauer. Wenn man sich den IM350 Smartmeter Zähler im Detail ansieht, bzw. das Manual durchliest, so stellt man schnell fest, dass er eine sog. „Kundenschnittstelle“ besitzt. Diese Kundenschnittstelle stellt einige Messdaten über eine galvanisch getrennte Datenleitung im Sekundentakt zur Verfügung. Dazu gehören unter anderen die momentane Wirkleistung in beiden Richtungen, sowie die Zählerstände von Wirk- und Blindleistung in Bezugs- und Einspeiserichtung. Also perfekte Ausgangbedingungen, um den HomeMatic Zählersensor durch eine eigene Konstruktion zu ersetzen. Nach ein wenig Internetrecherche habe ich schnell erkannt, dass ich nicht der Einzige bin, der sich mit genau dieser Thematik beschäftigt. Die Daten der Kundenschnittstelle purzeln nach Anforderung über eine Daten-Request Leitung mit einer Geschwindigkeit von 115kbaud heraus. Sie sind allerdings verschlüsselt, und nicht direkt lesbar. Um den 16 Byte langen Entschlüsselung Key zu erhalten, muss der Energieversorger konsultiert werden. Der Schlüssel ist an die Seriennummer des Smartmeters gebunden und für jedes Smartmeter individuell. Nach einigem Telefonieren mit meinen Kärntner Energieversorger wurde mir der Key-Code per Mail zugesandt. Im nächsten Schritt testete ich mit einem USB-UART Adapter an einem PC, ob bei korrekter Beschaltung der Schnittstelle auch wirklich Daten aus dem Zähler herauskommen. Dazu habe ich einen RJ11 Stecker auf ein geeignetes 6pol. Kabel gekrimpt und das offene Ende des Kabels entsprechend des Datenblattes des Zählers beschaltet. Dazu ist nicht besonders viel notwendig. Eine 5V Versorgung muss die Schnittstelle aktivieren, ebenso muss auch die Data Request Leitung an 5V geschaltet werden und schon stehen an der Data Out Leitung die Datenpakete an. Es funktioniert übrigens auch mit einer 3V3 Versorgung. Mit einem Terminalprogramm am PC (ich verwende meist putty oder hterm) kann man die verschlüsselten Daten visualisieren.

Jetzt ging es daran, sich zu überlegen, wie die Daten entschlüsselt und aufbereitet werden. Hierzu findet man mit Netz zwei Ansätze:

* über einen RaspberryPi, mit einer Python-Umgebung und einem Python Skript. Die Skripten übernehmen hier den Empfang und die Entschlüsselung der Daten und stellen sie dann auf unterschiedliche Weise zur weiteren Verarbeitung zur Verfügung

* über einen ESP32. Der ESP ist ebenfalls in der Lage eine 128Bit AES Verschlüsselung zu dekodieren und hat noch reichlich Ressourcen um die Daten aufzubereiten und über WiFi zu versenden. Außerdem ist ein ESP für wenig Geld in ausreichender Stückzahl verfügbar. Also habe ich mich für diese Lösung entschieden. Dazu gibt es auf GitHub ein open source Projekt vom User https://github.com/Andre-Schuiki/esphome_im350 in dem er einen ESP32 IM350 Decoder als Basis für eigene Projekte zur Verfügung stellt. Mit seinen Sourcen erhält man einen Decoder der die Zählerdaten im Sekundentakt ausliest und über die USB UART Programmierschnittstelle und auch via Telnet über WiFi ausgibt. Dieses Sourcen habe ich als Basis verwendet.

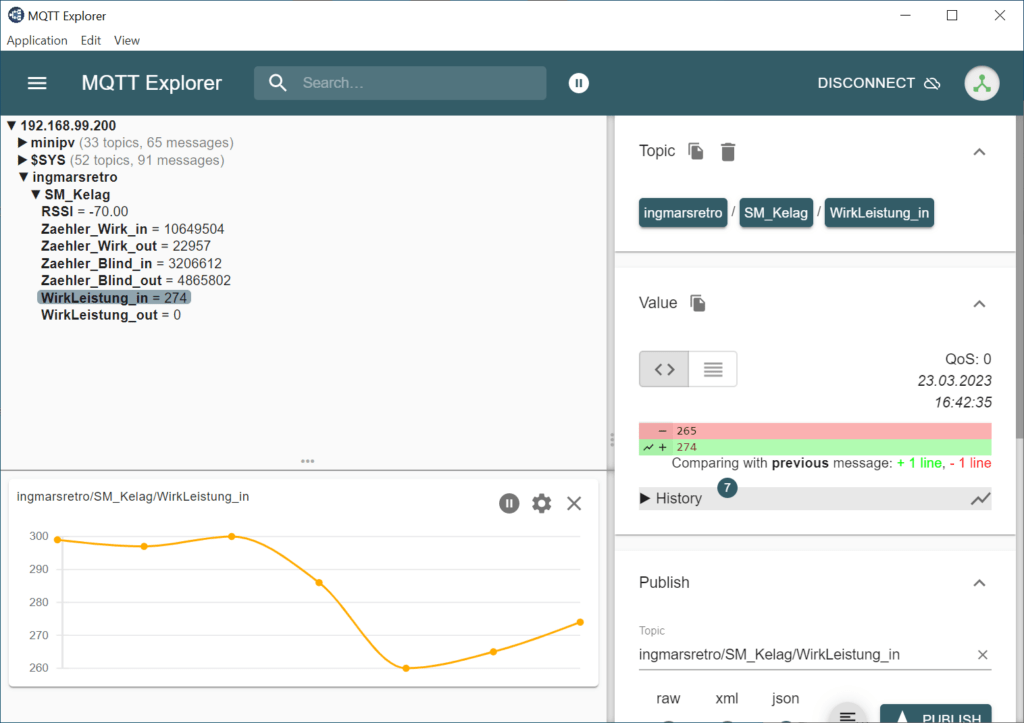

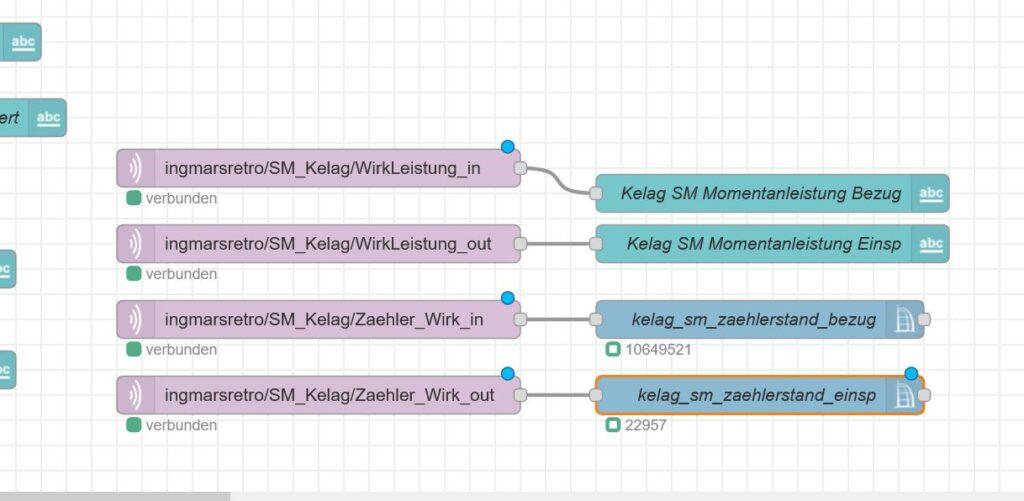

Mein Ziel ist es, die aus dem Smartmeter gewonnenen Daten in MQTT Messages zu verpacken und an meinen MQTT Broker zu senden. Ab da ist es dann ein Einfaches, sie in NodeRed und die HomeMatic CCU zu bekommen und dort zu speichern. Also habe ich den Code angepasst. Dazu wurde die Wifi Verbindung zum Router auf eine statische IP gesetzt. (sind in settings.h zu definieren). Die ausgelesenen Messwerte, sowie die RSSI der WiFi Verbindung, werden jetzt über MQTT Topics zur Verfügung gestellt. (die IP-Adresse zum Broker ist auch in settings.h zu definieren). Wenn man den Code jetzt kompiliert und auf den ESP jagt, dann sollte er sich in das jeweilige Netzwerk einbuchen. Solange der ESP noch auf einem PC-hängt, kann man über die Programmierschnittstelle und ein Terminal auch gleich überprüfen was er tut. Verbindet man jetzt den RJ11 Stecker mit der Kundenschnittstelle des Zählers, dann solle im Display des Zählers im Sekundentakt das Dreieck über der Beschriftung „KU“ blinken. Passiert das, dann sollten auch schon im Terminal die Messwerte stehen (vorausgesetzt man hat den KEY vom EVU nicht vergessen in secrets.h einzugeben). Klappt auch das, dann stellt ein Blick auf den MQTT-Broker (mit z. Bsp.: MQTT-Explorer) sicher, dass die Messages auch ankommen. Jetzt kann der ESP vom PC entfernt werden.

Ich habe eine sehr einfache Lösung gewählt und des ESP auf einer Lochrasterplatine befestigt. Das 6polige Kabel zum Smartmeter dort angelötet. Auf der Lochrasterplatte finden dann noch die Pull-Up Widerstände und ein NPN Transistor (BC547 etc.) zum Invertieren der Datenpulse Platz. Die Platine habe ich in einem kleinen Kunststoffkästchen untergebracht, dass jetzt lediglich mit einem Kabel an der Kundenschnittstelle und mit einem USB Kabel an einem USB Steckernetzteil angeschlossen ist.

Ich habe eine sehr einfache Lösung gewählt und des ESP auf einer Lochrasterplatine befestigt. Das 6polige Kabel zum Smartmeter dort angelötet. Auf der Lochrasterplatte finden dann noch die Pull-Up Widerstände und ein NPN Transistor (BC547 etc.) zum Invertieren der Datenpulse Platz. Die Platine habe ich in einem kleinen Kunststoffkästchen untergebracht, dass jetzt lediglich mit einem Kabel an der Kundenschnittstelle und mit einem USB Kabel an einem USB Steckernetzteil angeschlossen ist.

Der fertige Aufbau sieht dann (bzw. zurzeit) so aus. Die Daten landen im MQTT Broker und NodeRed visualisiert sie und schickt sie auch zur HomeMatic CCU.

wenn jemand an den angepassten Skripten interessiert ist, kann ich die gerne zusenden. Betreffend einer Veröffentlichung auf GitHub muss ich mich erst informieren welche Lizenzbedingungen betreffend des ursprünglichen Repositorys zu erfüllen sind. Es wird dann hier (public) verfügbar sein:

https://github.com/ingmarsretro/esphome_im350/tree/main/standalone_version_mqtt

servus!

genau das suche ich schon seit langer zeit…

die Kelag war damals mit meiner Anfrage bezüglich Kundenschnittstelle hilflos überfordert, daß hat sich anscheinend geändert und hab nach anfrage des Key´s bereits die Antwort bekommen. 😉

Jetzt liegen die Teile vor mir und hab bereits den ESP32 programmiert, 2 Fragen tauchen bei mir jetzt auf….

wo gebe ich Benutzername und PW für meinen MQTT Broker an, den Port musste ich ändern, das hab ich noch gefunden!

und wie gebe ich meinen Kelag Key ein, hier sind nur 8 Blöcke mit je 4 Stellen angegeben?

herzlichen Dank für dein Projekt! lg. lacky

Servus,

im Ordner /src findest du die Datei secrets.h

wenn du die öffnest kannst du dort deine WiFi Zugangsdaten zu deinem AP oder Router editieren und auch den Kelag key eingeben. Der bestehet aus 16 Hexwerten:

Hier ist der Inhalt des Files:

char wifi_ssid[] = „meineSSID“;

char wifi_password[] = „passwort123“;

byte sm_decryption_key[16] = {0x0a, 0xc0, 0x2d, 0x33, 0x60, 0xab, 0xce, 0x2b, 0x10, 0xeb, 0xcd, 0xfd, 0xc2, 0x07, 0x85, 0x37}; // you need to request the key from your provider, should be 16Byte … this a sample

und genau so einen 16Byte langen key sollest du von der Kelag bekommen haben… (zb: 0ac0 2d33 60ab ce2b 10eb cdfd c207 8537) wie du siehst bestehen diese 8 Blöcke aus je 4 Zeichen – zerlege sie in je zwei Zeichenpaare, füge ein 0x zu jedem Zeichenpaar und schon hast du das passende Format für den Key im secrets.h file -> siehe Beispiel oben…

Ich hoffe damit kommst du weiter

LG Ingmar

super perfekt, hat geklappt! dankeschön… bin mir jetzt nicht sicher ob der Wert „Power out“ angezeigt wird, das wetter ist gerade bescheiden. hast du eine PV anlage und wird der wert korrekt ausgegeben? bin der meinung das dieser bei mir auf 0 bleibt? werde das aber noch beobachten! lg.

Hallo,

wahrscheinlich ist dein Problem ja schon gelöst aber vielleicht hilft es ja jemanden.

Hab etwas gebraucht um die Daten an meinen mqtt-broker, der über Home Assistant läuft, zu schicken.

Ich wusste halt nicht wohin der Username und das Passwort des Benutzers muss.

Hier mal mal meine Lösung

src

main.cppp

405 if (client.connect(„ingmarsretro“, „Benutzername“, „Passwort“)) {

MfG

Mit dem Befehl

Serial2.setRxInvert(true);

kann man sich die Inverterschaltung sparen. Direkt verdrahten funktioniert dann auch.

lg

danke für die Anmerkung.

Wenn sich also jemand den 10k Widerstand und den BC548 o.ä. Transistor ersparen will, der verbindet Pin5 DataO direkt mit RX2 (GPIO16) und dreht die High/Low Pegel per Software um…

lgi

Den Pullup braucht es trotzdem noch ?

Wo im Programm muss ich denn den Befehl hinschreiben?

Andre Schuiki

Hallo Ingmar,

ein sehr sehr interessanter Artikel!

Ich (in Wien) habe einen SIRKA AM550 Zähler und lese die Daten über die Infrarotschnittstelle aus – siehe Alkly – https://www.youtube.com/watch?v=tUBwxOMVRYI Variante 3.

Die Daten sind aber verschlüsselt und so bin ich auch auf Andre Schuiki und sein Projekt in Github gestoßen. Leider hat seitdem Home Assistant seine Implementierung zu „custom components“ geändert und ich bringe meinen ESP8266 nicht zum Laufen.

Bei Deinem YAML-Code will er die Zeilen

sensor:

– platform: siemens_im350

nicht – ich würde sirka_am550 schreiben. Den Key von den Wiener Netzen habe ich über deren Portal bekommen. Irgendwie vermute ich, fehlt mir noch Wissen oder eine Information.

Hättest Du bitte eine Info bzw. einen Tipp für mich, wie ich die Daten entschlüsseln kann.

P.S. ich hoffe, dass geht auch mit einem D1-Mini (ESP8266)

Beste Grüße und Danke aus Wien

Wolli

Hallo,

Hast du Yaml-Code unter „ota“ den Eintrag

platform: esphome hinzugefügt? Das ist seit einem der letzen Updates notwendig. Die Einträge unter sensor bleiben wie im Beispiel.

Dann sollte er sich kompilieren lassen.

Natürlich solltest du auch die Ordner iskra_am550 bzw. siemens_im550 lt. github anleitung in auf deinen home assistant kopiert haben. bzw wenn du einen „sirka_am550“ wirst du auch die Dateien dafür in einem Ordner anlegen müssen. Vlt. kann dir Andre Schuiki mit den files für den Sirka helfen?…

ota:

password: xyz……

platform: esphome